ISO 27001: Los activos de información

ISO 27001

Los activos son los recursos del Sistema de Seguridad de la Información ISO 27001, necesarios para que la empresa funciones y consiga los objetivos que se ha propuesto la alta dirección.

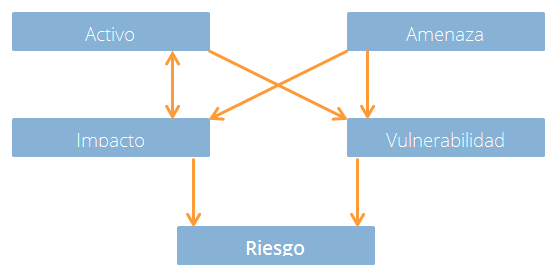

El los activos se encuentran relacionados, directa o indirectamente, con las demás entidades según el siguiente esquema:

Un proyecto de Seguridad tiene como principal objetivo de seguridad los activos que generan el dominio en estudio del proyecto. El límite del conjunto de activos del dominio no imposibilita la consideración de las relaciones en materia de seguridad de dichos activos con el entorno.

Características de los activos

Cada activo tiene sus características, que difieren en el estado, en materia de seguridad, en los niveles de los subestados, confidencialidad, integridad y disponibilidad. Vamos a definir los diferentes subestados que nos podemos encontrar:

- Subestado A (Autenticación): tiene la característica de ofrecer y reconocer la autenticidad de los activos de información e identificar los actores o la autorización necesaria ofrecida por parte de las personas con poder, además de verificar las tres cuestiones anteriores.

- Subestado C (Confidencialidad): presenta la característica de prevenir la divulgación o no autorizada de los activos de información, a menos se relaciona con la intimidad cuando esta información se refiere a personas físicas, es decir, la Ley Orgánica de Protección de Datos, de carácter personal.

- Subestado I (Integridad): tiene la característica que proteger sobre la modificación o destrucción no autorizada de activos del dominio, lo que vincula la fiabilidad de los Sistemas de Seguridad de la Información ISO 27001 y se refiere a los activos de tipo información, por ejemplo problemas de integridad por culpa de virus alojados en los datos almacenados en un PC.

- Subestado D (Disponibilidad): protege contra la negación de acceso no autorizado a los activos del demonio y se encuentra asociado con la fiabilidad técnica de los componentes del Sistema de Información.

Tipos de activos

Podemos considerar cinco grandes tipos de activos de información, que son:

- El entorno del Sistema de Seguridad de la Información basado en ISO 27001, que comprende a los activos y que se precisan para garantizar los siguientes niveles.

- El sistema de información en sí.

- La misma información generada por la aplicación del Sistema de Seguridad de la Información.

- Las funcionalidades de la organización, en las que se justifican las exigencias de los Sistemas de Información anteriores y les generan la finalidad deseada.

- Otros activos, ya que el tratamiento realizado a los activos es un método de evaluación de riesgos que tienen que permitir la inclusión de cualquier otro activo, sea cual sea su naturaleza.

Estos cinco tipos de activos implican la tipificación según la naturaleza intrínseca. Durante los tres primeros tipos se constituye el dominio estricto de todo proyecto de Seguridad de Sistema de Información ISO 27001, los otros dos son extrínsecos del Sistema de Información propiamente dicho, aunque no están exentos de consecuencias desde el punto de vista de seguridad. El proyecto de seguridad articula los cinco tipos como diferentes capas. Los fallos que se producen en los activos del entorno son:

- Provocar fallos en los Sistemas de Información

- Provocar fallos en la información

- Soportar funcionalidades de la organización

- Condicionantes de otros activos

Atributos de un activo

Cada activo o grupo de activos conlleva diferentes tipos de indicadores de valoración que ofrecen una orientación con lo que poder calibrar el impacto que materializa la amenaza que puede provocar.

- Valorar intrínsecamente el activo considerado, ya que tiene dos aspectos diferenciados:

Un atributo cuantitativo, es decir, el valor del cambio que se puede emplear en ciertos tipos de activos y su utilidad.

Un atributo cualitativo, es decir, soporta la clasificación de los tipos de activos por su naturaleza.

- Se valora de forma específica el estado en el que se encuentra la seguridad del activo de información que sea considerado, es por esto que se puede concretar la cuatro subestado mencionado anteriormente, A-C-I-D: Autentificar, Confidencial, Integridad y Disponibilidad.

Métrica de los activos de seguridad

Las personas responsables de proteger los activos tienen que identificar, definir y valorar todos sus activos. Las métricas de valoración intrínseca se apoya en:

- Los activos que se encuentran inventariados tienen una parte en activos relacionados con el entorno y otra parte con los sistemas de información, que seguirán las clasificaciones de estos inventarios.

- Otros activos que pueden estar o no inventariados, suelen estarlo con las aplicaciones existentes que cubren la obtención de información.

- Muchos otros activos no pueden ser inventariados en el sentido contable del término. Por eso no deja de tener un valor de uso para la empresa, lo que se suele apreciar de forma cualitativa por su carencia.

No es recomendable mezclar las valoraciones de los activos que se encuentran inventariados y los que no se encuentran inventariados, ya que sino la valoración de los procedimientos exigiría un doble esfuerzo:

Llevar a cabo las métricas de valoración del estado de seguridad del activo que se tiene en cuenta permite estimar los valores de los cuatro subestados, mencionados anteriormente, A-C-I-D (autenticación, confidencialidad, integridad y disponibilidad).

Subestado A (autentificación): se establece una escala con cuatro niveles:

- Baja: no se requiere conocer los activos de información.

- Normal: es necesario conocer al emisor del activo.

- Alta: es necesario evitar el repudio en destino.

- Crítica: se requiere determinar la autoría y no-modificación de contenido.

Subestado C (Confidencialidad): se genera una escala con cuatro valores diferentes:

- Libre: No tiene restricciones la hora de darle difusión.

- Restrigida: presenta restricciones normales.

- Protegida: tiene restricciones altas.

- Confidencial: no se pude difundir bajo ningún concepto.

Subestado I (integridad): utiliza cuatro niveles para poder establecer una clasificación:

- Bajo: se puede reemplazar de una forma bastante fácil.

- Normal: se puede reemplazar con un activo de calidad semejante con una molestia razonable.

- Alto: la calidad necesaria del activo es reconstruible de forma fácil.

- Crítico: no se puede volver a obtener una calidad semejante.

Subestado D (disponibilidad): hay una escala de niveles que expresa el tiempo máximo de carencia de activo.

- Menos de una hora.

- Hasta un día laborable.

- Hasta una semana.

- Más de una semana.

Software para SGSI

El Software ISO-27001 para Riesgos y Seguridad de la Información, está capacitado para responder a numerosos controles para el tratamiento de la información gracias a las aplicaciones que contiene y que son totalmente configurables según los requerimientos de cada organización. Además, este software permite la automatización del Sistema de Gestión de Seguridad de la Información.