ISO 27001: El modelo de madurez de la seguridad de la información

Sistema de Gestión de Seguridad de la Información

El término “generaciones” se utiliza con el fin de ayudar a situar la evolución de sectores informáticos y sirve también para relacionar la evolución de los Sistemas de Gestión de Seguridad de la Información según la norma ISO 27001. Los métodos utilizados en los Sistemas de Seguridad de la Información se han adaptado a la evolución y a los diferentes cambios de función en generaciones sucesivas de sistemas de información, para buscar los niveles o estados de seguridad crecientes:

- A comienzo de la década de los años 70, algunos autores utilizaron la palabra “generación”, utilizándola para nombrar los primeros métodos utilizados en el análisis de los riesgos de los sistemas de información y conseguir un primer nivel elemental de seguridad.

- Desde mediados de los años 80, se consiguió el segundo nivel con suficiente seguridad, es decir, una segunda “generación” de métodos más formalizados.

- A finales de los años 90, se comenzó a cubrir un tercer nivel avanzado para los nuevos problemas de seguridad, es decir, una tercera “generación” de métodos como pude ser MAGERIT, en la Administración Pública española.

- Hoy día se apunta ya hacía una cuarta “generación” que se preocupa de un nivel de seguridad certificable para los componentes de la cadena que asegure una gran confianza en el sistema propuesto. Es decir, la norma ISO 27001.

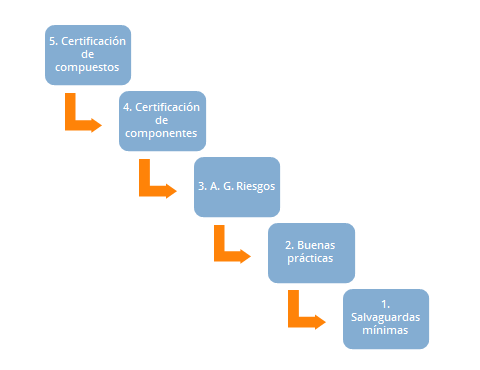

La Gestión de la Seguridad de la Información debe pasar por varios niveles o escalones, cada uno con su coste asociado y contexto de aplicabilidad. Se comienza a perfilar una escala de progresión en lo que ahora conocemos como Sistemas de Gestión de Seguridad de la Información basados en la norma ISO 27001. Considerando los avances y las preocupaciones actuales, esta escala se compondría de los siguientes niveles:

- Nivel 0, el “sentido común”.

- Nivel 1, el cumplimiento de la legislación obligatoria.

- Nivel 2, evaluación del proceso de Gestión de Seguridad.

- Nivel 3, analizar el riesgo y la gestión de su resolución.

- Nivel 4, adquisición de productos para integrarlos en los Sistemas de Gestión.

- Nivel 5, integración de los componentes certificados en sistemas compuestos y su certificación.

En el siguiente esquema podemos ver el nivel de madurez:

Comenzamos hablando sobre el Nivel 0.

Nivel 0, el “sentido común”

El sentido común aplicado a los Sistemas de Gestión de Seguridad de la Información se puede resumir en algunos principios sencillos que se llevan a cabo durante todo el proceso en la materia, aunque desde la experiencia se sabe que no siempre se tiene en cuenta:

- Principio de simplicidad: consiste en prestar atención para detectar el peligro y utilizar el sentido común para abordarlo.

- Principio de la cadena: siempre se rompe por el eslabón más débil. Por lo que se debe conocer los eslabones débiles para evitar su rotura.

- Principio de adecuación: más vale poner unas tiritas en la herida que un vendaje fuera de ella.

- Principio de economía: que no cueste más dinero el remedio que la enfermedad.

- Principio de lectura de los manuales.

- Principio de redundancia y de no-reincidencia, es decir, duplicación en el espacio pero no duplicación en el tiempo.

- Principio de equilibrio, entre dos peligros: infravalorar los costes de los riesgos y sobrevalorar los costes de las salvaguardas.

- Principio de comodidad: los controles de seguridad son demasiado complejos y costosos.

- Principio de finalidad: todo problema de seguridad termina con a instalación y la utilización de medias o mecanismos de salvaguarda, de diferentes tipos y complejidades.

Nivel 1, el cumplimiento de la legislación obligatoria.

La legislación de obligatorio cumplimiento afecta a cualquier sistema que pertenezca tanto al sector privado como al público (como puede ser el Real Decreto 994/1999) o sólo a los del sector público, sea centro o autonómico.

Una vez activado el sentido común las medidas básicas que suelen venir ya instaladas en los sistemas, tienen que considerarse como nivel 1 de seguridad (el más bajo exigible) el cumplimiento de la legislación es obligatorio en toda la organización.

En este nivel, la intervención de autoridades inspectoras u homologadoras externas, así como la exigencia en su caso de auditorías internas deben verse como una certificación implícita y obligada de todo el proceso del Sistema de Gestión de Seguridad de la Información seguido por la organización para conseguir el estado de seguridad evaluado.

Nivel 2, evaluación del proceso de Gestión de Seguridad.

El cumplimiento del Real Decreto 994/1999 exige redactar, cumplir y guardar un documento de seguridad que se encuentre a disposición de la agencia de protección de datos con la inspección pertinente.

El Capítulo I dispone “establecer las medidas de índole técnica y organizativas necesarias para garantizar la seguridad que debe reunir los ficheros automatizados, los centros de tratamiento, locales, equipos, sistemas, programas y las personas que intervienen en el tratamiento de los datos de carácter personal sujetos a la Ley Orgánica 5/1992”

Podemos clasificar las medidas que se deben tomar en tres niveles diferentes:

- Medidas de nivel Básico B para todos los ficheros que contengan datos de carácter personal.

- Medidas de nivel Medio M para todos los ficheros que contengan datos relativos a a comisión de infracciones administrativas o penales, es decir, la Hacienda Pública, servicios financieros y aquellos ficheros cuyo funcionamiento se rija por el artículo 28 de la Ley Orgánica 5/1992.

- Medidas de nivel Alto A se utiliza para todos los ficheros que contengas datos de ideología, religión, creencias, origen racial, salud o vida sexual así como los que contengan datos recabados para fines policiales sin consentimiento de las personas afectadas.

Los Capítulos II, III y IV detallan esas medidas de nivel básico, medio y alto, empezando por el Documento de Seguridad, que tiene que mantenerse en todo momento actualizado y deberá ser revisado siempre que se produzca cambios relevantes en el sistema de información o en la organización del mismo.

Software para ISO 27001

El Software ISO-27001 para la Seguridad de la Información se encuentra compuesta por diferentes aplicaciones que, al unirlas, trabajan para que la información que manejan las empresas no pierda ninguna de sus propiedades más importantes: disponibilidad, integridad y confidencialidad.