Mejores prácticas en la identificación de peligros de SI

SI

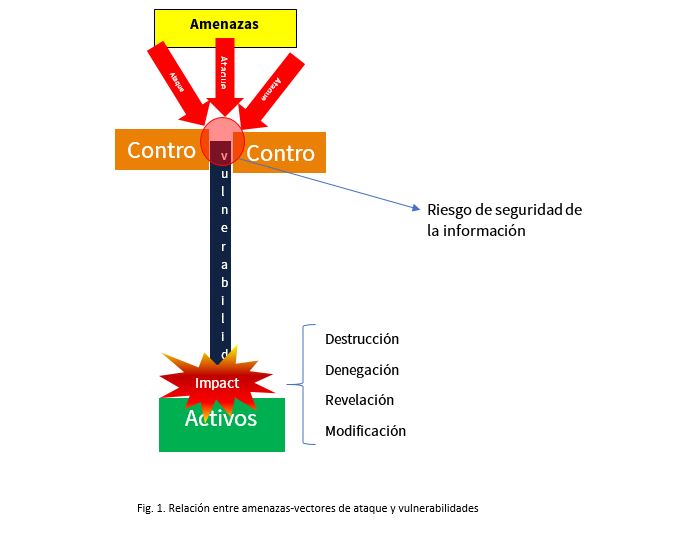

Las amenazas y vulnerabilidades de seguridad de la información (SI) ponen en riesgo la operatividad de las organizaciones, pues dependemos de los datos para brindar productos y servicios. Esto hace que sea muy necesario estar prevenidos ante cualquier incidente.

Según la definición 3.74 de la ISO/IEC 27000 una amenaza es: “causa potencial de un incidente no deseado, que puede resultar en daño a un sistema u organización”. El mismo documento en su término 3.31 define que incidente de seguridad de la información es “uno o una serie de eventos de seguridad de la información no deseados o inesperados que tienen una probabilidad significativa de comprometer las operaciones comerciales y amenazar la seguridad de la información”. Finalmente en 3.71 indica que una vulnerabilidad es “debilidad de un activo o control que puede ser explotada por una o más amenazas”.

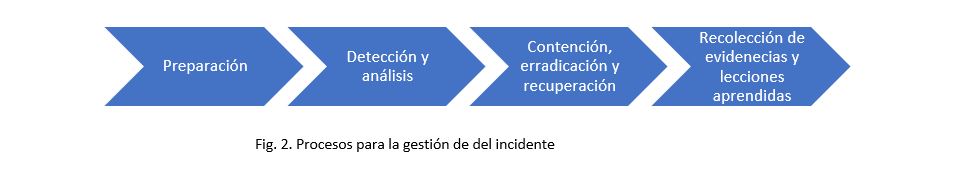

Los procesos relacionados con la gestión de incidencias son los siguientes.

Preparación

Así como quienes van a escalar una montaña se preparan con entrenamientos especiales, el equipo de respuesta a incidencias también requiere preparación previa para hacer frente a los imprevistos de forma eficaz, pues si los contratiempos llegan de sorpresa, una gestión desprevenida podría agravar la situación. ¿En qué nos enfocaremos? En tres aspectos fundamentales:

- Personas: deberían conocer sus funciones en el equipo, contar con competencias y el conocimiento suficiente sobre las tecnologías con los trabaja la organización.

- Procedimientos: se deberían contar con procedimientos documentados y probados para Detección y análisis, Contención, erradicación y recuperación, Recolección de evidencias y lecciones aprendidas. Este procedimiento debería incluir los canales de comunicación con las partes interesadas.

- Tecnología: se deberían conocer las tecnologías con las que cuenta la organización para Detección y análisis, Contención, erradicación y recuperación, Recolección de evidencias y lecciones aprendidas.

Identificar para poder responder

La formación y concienciación del personal siempre serán imprescindibles para usar los activos, sistemas e información de forma correcta y para aprender de los incidentes ocurridos en el pasado. Además, esa conciencia y conocimientos nos ayudan a saber cómo funciona la empresa normalmente, qué sucede a diario, qué es extraño a la cotidianidad, cómo analizar eso que se salió de la norma y cómo se le hará frente.

Como no queremos ser pesimistas, te adelantamos que no necesariamente las irregularidades se pueden considerar incidentes de SI. El proceso de identificación no es tan lineal como se podría creer e implica constante preparación, prevención, observación, detección de anomalías, un análisis que corrobore si la anomalía es o no un incidente.

Dependiendo de la respuesta, volveríamos al entrenamiento y observación o hablaríamos de la identificación de una amenaza o vulnerabilidad. Si nos encontramos ante la segunda alternativa deberíamos aplicar las políticas de confidencialidad de la organización e informar de la situación solamente a las personas pertinentes. En este punto debemos utilizar comunicaciones cifradas y almacenamiento seguro de la información.

¿Recuerdas que hemos insistido en el entrenamiento y la preparación? Esto es porque lo deseable es que un análisis de riesgos y controles de SI nos ayuden a identificar al incidente que se está desarrollando y, posteriormente, a procedimientos que nos indiquen de qué forma gestionar cada incidente.

Aparte de identificar qué está pasando, también es importante saber cuál es el alcance del incidente y sus posibles consecuencias. Si atendiste el incidente y vuelves a la fase de prevención/preparación, ten en cuenta que ese incidente puede repetirse en otros equipos o niveles.

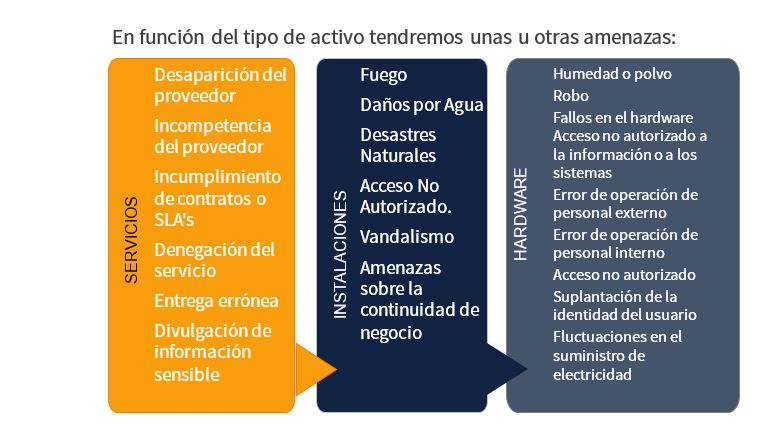

Identificación de las amenazas

La información sobre amenazas puede ser obtenida de la revisión de incidentes, propietarios de activos, usuarios y otras fuentes, incluyendo catálogos de amenazas externas en la ISO/IEC 27005, Magerit, revistas especializadas en SI. La recomendación es que se identifiquen las amenazas y sus fuentes.

Una amenaza tiene el potencial de dañar los activos, tales como información, procesos y sistemas y por lo tanto a las organizaciones. Las amenazas pueden ser de origen natural o humano, y pueden ser accidentales o deliberadas.

Se deberían identificar las fuentes de amenazas, tanto accidentales como deliberadas. Una amenaza puede surgir desde dentro o fuera de la organización.

Las amenazas deberían identificarse genéricamente y por tipo y cuando corresponda, identificar las amenazas particulares dentro de la clase general. Esto significa que no se pasaran por alto amenazas, incluyendo las inesperadas, pero el volumen de trabajo requerido es limitado.

Amenazas

Algunas amenazas pueden afectar a más de un activo. En estos casos ellas pueden causar diferentes impactos dependiendo qué activos sean afectados.

Se pueden obtener elementos de entrada a la identificación y estimación de la probabilidad de ocurrencia de amenazas de los propietarios o usuarios de activos, del personal de recursos humanos, de especialistas de gestión de las instalaciones físicas y de seguridad de la información, expertos en seguridad física, el departamento legal y otras organizaciones incluyendo cuerpos de la ley, autoridades meteorológicas, compañías de seguros y autoridades gubernamentales. También deberían considerarse aspectos culturales y del entorno cuando se tratan las amenazas.

En una evaluación en curso se debería considerar la experiencia interna de incidentes y amenazas pasadas. Donde sea relevante, puede valer la pena consultar otros catálogos de amenazas para completar la lista de amenazas genéricas. Están disponibles catálogos y estadísticas de amenazas de grupos de la industria, gobiernos nacionales, grupos legales, compañías de seguro, entre otros.

Cuando se utilizan catálogos de amenazas, o los resultados de la primera evaluación de amenazas, se debería ser consciente del cambio continuo de las amenazas relevantes, especialmente si el entorno del negocio o los sistemas de información cambian. Una lista de amenazas con la identificación del tipo de amenaza y sus fuentes.

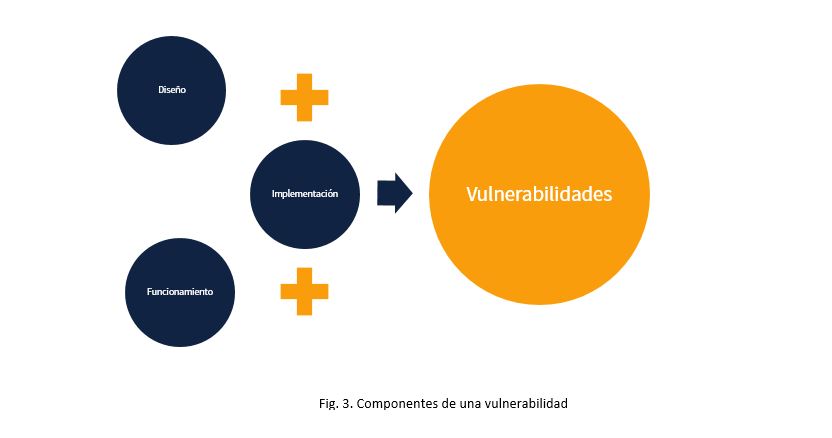

Identificación de vulnerabilidades

Habrá que contar con una lista de amenazas conocidas, listas de activos y controles existentes. Es recomendable identificar las vulnerabilidades que pueden ser explotadas por amenazas para causar daños a los activos o a la organización.

Se podrían identificar vulnerabilidades en las siguientes áreas:

- organización;

- procesos y procedimientos;

- rutinas de gestión;

- personal;

- entorno físico;

- configuración de sistemas de información;

- hardware, software o equipos de comunicación; y

- dependencias de partes externas.

Vulnerabilidad

La presencia de una vulnerabilidad no causa daño en sí misma, ya que es necesario que haya una amenaza presente para explotarla. Una vulnerabilidad que no tiene una correspondiente amenaza puede no requerir de la implementación de un control, pero debería ser reconocida y establecer un seguimiento en caso de cambios.

Debería señalarse que un control implementado incorrectamente o funcionando mal o un control siendo utilizado incorrectamente puede él mismo, ser una vulnerabilidad. Un control puede ser efectivo o inefectivo dependiendo del entorno en que opera. Por el contrario, una amenaza que no tiene una vulnerabilidad correspondiente puede no resultaren un riesgo.

Las vulnerabilidades pueden estar relacionadas a propiedades de los activos que pueden ser utilizadas en un sentido, o para un propósito, distinto a la intención con la cual el activo fue comprado o hecho. Necesitan considerarse vulnerabilidades derivadas de diferentes fuentes, por ejemplo, aquellas intrínsecas o extrínsecas a los activos.

Con esto se puede obtener una lista de las vulnerabilidades en relación con los activos, amenazas y controles. Una lista de las vulnerabilidades que no se relacionaron con ninguna amenaza identificada para revisión.

¿Para qué es importante identificar las amenazas y vulnerabilidades?

Es vital para la gestión de incidentes cuya clave es radica en la fase de: Contención, Erradicación y Erradicación, que se definen a continuación.

- Contención: esta actividad busca la detección del incidente con el fin de que no se propague y pueda generar más daños a la información o a la arquitectura de TI, para facilitar esta tarea la entidad debe poseer una estrategia de contención previamente definida para poder tomar decisiones por ejemplo: apagar sistema, desconectar red, deshabilitar servicios.

| Ejemplos de estrategias de contención a incidentes Incidente | Ejemplo | Estrategia de contención |

| Acceso no autorizado | Sucesivos intentos fallidos de login | Bloqueo de cuenta |

| Código Malicioso | Infección con virus | Desconexión de la red del equipo afectado |

| Acceso no autorizado | Compromiso del Root | Apagado del sistema |

| Reconocimiento | Scanning de puertos | Incorporación de reglas de filtrado en el firewall |

Erradicar y recuperar

- Erradicación y Recuperación: Después de que el incidente ha sido contenido se debe realizar una erradicación y eliminación de cualquier rastro dejado por el incidente como código malicioso y posteriormente se procede a la recuperación a través de la restauración de los sistemas y/o servicios afectados para lo cual el administrador de TI o quien haga sus veces deben restablecer la funcionalidad de los sistemas afectados, y realizar un endurecimiento del sistema que permita prevenir incidentes similares en el futuro.

| Ejemplos de estrategias de erradicación de incidentes Incidente | Ejemplo | Estrategia de erradicación |

| DoS (denegación de servicio) | SYN Flood | Restitución del servicio caído |

| Virus | Gusano en la red | Corrección de efectos producidos. Restauración de backups |

| Vandalismo | Defacement a un sitio web | Reparar el sitio web |

| Intrusión | Instalación de un rootkit | Reinstalación del equipo y recuperación de datos |

| Ejemplos de estrategias de recuperación de incidentes Incidente | Ejemplo | Estrategia de recuperación |

| DoS (denegación de servicio) | SYN Flood | Restitución del servicio caído |

| Virus | Gusano en la red | Corrección de efectos producidos. Restauración de Backups |

| Vandalismo | Defacement a un sitio web | Reparar el sitio web |

| Intrusión | Instalación de un Rootkit | Reinstalación del equipo y recuperación de datos |

La comunicación sí cuenta

Si vamos a hacer planes e idear estrategias, nunca deberíamos omitir la comunicación, de ella dependen proporcionar respuestas y coordinar acciones. Recomendamos tener un plan de comunicaciones establecido para beneficiar la capacidad de la organización a la hora de manejar incidentes, pues podemos dirigir nuestros esfuerzos a:

- mantener la reputación de la empresa,

- difundir un mensaje simple, claro y consistente y

- garantizar que la información llega solamente a los involucrados de manera oportuna, fiable y diáfana.

La comunicación es estratégica porque construye confianza y trasciende todo negocio y proceso, tanto aquellos que ocurren bajo operaciones normales como los que se producen durante las crisis. En este sentido, necesitamos coordinar los procesos de comunicación interna y externa, definir objetivos de las comunicaciones y mensajes para audiencias particulares.

Tus habilidades para comunicarte de forma asertiva son especialmente importantes en caso de crisis o incidentes. Por ello debe estar previamente definido quién tiene la autoridad para determinar roles y designar responsabilidades, bajo qué situaciones se activarán tales roles, cómo será la gestión de las comunicaciones ante las partes interesadas, cómo estandarizar los mensajes, establecer canales de comunicación, probar el plan de comunicaciones y mejorarlo.

Sugerimos no implementar el plan en el momento de un incidente, puesto que sería más conveniente hacer ejercicios de simulación o aplicarlo de manera guiada, a modo de instruir a los trabajadores y demás partes interesadas. Este plan debe ser actualizado cada vez que sea pertinente.

Software ISOTools Excellence para la gestión de Sistemas de SI

Para aumentar la SI en el interior de la empresa u organización, o incluso los riesgos a los que estamos expuestos, es una idea acertada el implementar un Sistema de Gestión de Seguridad de la Información basado en la norma ISO 27001. Esta normativa está enfocada a guiar a las organizaciones para el aumento de su seguridad informática. Así, el software ISOTools Excellence, le ofrece diferentes opciones con las que llevar a cabo y mantener la SI en su empresa, adaptándose y configurándose a su necesidad concreta.